AI技术既可用于提升安全能力,也可能被攻击者利用。防御侧,AI可实现自动化威胁检测(如分析网络流量模式识别APT攻击)、智能响应(如自动隔离受传播设备)和漏洞预测(如通过代码分析预判潜在漏洞)。攻击侧,AI可生成深度伪造内容(如伪造CEO邮件诱导转账)、自动化攻击工具(如AI驱动的密码破了解器)和对...

- 品牌

- 宇之成信息技术(苏州)有限公司

- 型号

- 齐全

供应链攻击通过污染软件或硬件组件渗透目标系统,具有隐蔽性强、影响范围广的特点。典型案例包括:2020年SolarWinds供应链攻击,灰色产业技术人员通过篡改软件更新包,入侵美国相关单位、企业网络;2021年Log4j漏洞,因开源组件普遍使用,导致全球数万系统暴露。供应链安全管理需构建可信生态,包括:代码审计(对第三方库进行安全扫描)、签名验证(确保软件来源可信)和持续监控(检测组件异常行为)。企业需建立供应商安全评估体系,要求合作伙伴提供安全合规证明(如ISO 27001认证),并在合同中明确安全责任条款。此外,开源软件治理需关注许可证合规性,避免法律风险。网络安全通过权限控制防止越权访问数据。山东厂房网络安全

网络安全知识并非一蹴而就,而是随着网络技术的发展而不断演进。在互联网的早期阶段,网络规模较小,用户数量有限,安全问题相对简单,主要集中在防止未经授权的物理访问和基本的系统漏洞修复。随着互联网的迅速普及和应用的日益丰富,网络安全方面临的挑战也日益复杂。灰色产业技术人员技术不断升级,从较初的简单恶意软件传播到如今的高级持续性威胁(APT)攻击,攻击手段更加隐蔽和多样化。为了应对这些挑战,网络安全知识也在不断拓展和深化。防火墙技术、入侵检测系统(IDS)、入侵防御系统(IPS)等安全防护手段相继出现,数据加密技术也从简单的对称加密发展到非对称加密和混合加密等更高级的形式。同时,网络安全法律法规也逐步完善,为网络安全知识的应用提供了法律保障。常熟企业网络安全供应商网络安全的法规如FCPA关注跨国公司的数据保护。

安全评估与审计是对网络系统和应用程序的安全性进行全方面检查和评估的过程,旨在发现潜在的安全漏洞和风险,提出改进建议和措施。安全评估可以采用多种方法,如漏洞扫描、渗透测试、代码审计等。漏洞扫描通过使用专业的工具对网络系统和应用程序进行扫描,发现已知的安全漏洞。渗透测试则模拟灰色产业技术人员的攻击方式,对网络系统和应用程序进行深入的测试,评估其安全防护能力。代码审计是对应用程序的源代码进行审查,发现其中存在的安全问题和编码缺陷。安全审计则对网络系统和应用程序的运行日志、安全事件等进行记录和分析,及时发现异常行为和安全事件。通过安全评估与审计,可以及时发现和解决安全问题,提高网络系统和应用程序的安全性。

对于个人而言,掌握网络安全知识并付诸实践是保护个人隐私和财产安全的关键。个人应养成良好的网络安全习惯,如不随意点击不明链接、不下载未知来源的软件、定期更新操作系统和应用程序等。同时,个人还应学会使用加密工具保护个人数据,设置强密码并定期更换,避免在公共网络环境下进行敏感操作。此外,个人还应关注网络安全动态,及时了解较新的网络威胁和防护措施,提高自我保护能力。通过这些个人防护实践,可以有效降低个人遭受网络攻击的风险。网络安全为企业数据中心提供多方位防护。

网络安全是指通过技术、管理和法律手段,保护网络系统、数据及应用免受攻击、破坏、篡改或非法访问的能力。其关键内涵涵盖三个层面:一是技术安全,包括网络设备、操作系统、应用软件的安全防护;二是数据安全,涉及数据的保密性、完整性和可用性(CIA三原则);三是行为安全,规范用户操作行为,防止内部人员滥用权限或泄露信息。随着数字化转型加速,网络安全的边界不断扩展,从传统的IT系统延伸至物联网、云计算、工业互联网等新兴领域,成为国家的安全、企业生存和个人隐私的基石。例如,2021年美国Colonial Pipeline燃油管道遭勒索软件攻击,导致东海岸能源供应中断,凸显了关键基础设施网络安全的重要性。网络安全为教育系统提供安全的在线学习环境。辽宁厂房网络安全

网络安全的法规如NYDFS要求金融机构采取特定的安全措施。山东厂房网络安全

传统开发模式中,安全测试通常在项目后期进行,导致漏洞修复成本高。DevSecOps将安全融入软件开发全流程(需求、设计、编码、测试、部署),通过自动化工具实现“左移安全”(Shift Left)。关键实践包括:安全编码培训(提升开发人员安全意识)、静态应用安全测试(SAST)(在编码阶段检测漏洞)、动态应用安全测试(DAST)(在运行阶段模拟攻击)和软件成分分析(SCA)(识别开源组件中的已知漏洞)。例如,GitHub通过CodeQL工具自动分析代码中的安全缺陷,并将结果集成至CI/CD流水线,实现“提交即安全”。此外,容器化技术(如Docker)需配合镜像扫描工具(如Clair),防止镜像中包含恶意软件或漏洞。山东厂房网络安全

- 浙江医院网络安全找哪家 2026-02-02

- 江苏机房网络安全管理体系建设 2026-02-02

- 南通无线入侵检测策略 2026-02-02

- 常州无线入侵检测管理体系建设 2026-02-01

- 浙江网络入侵检测合规 2026-02-01

- 南京企业网络安全报价 2026-02-01

- 无锡医院网络安全防泄漏 2026-02-01

- 杭州上网行为管理承接 2026-01-31

- 南京医院网络安全费用 2026-01-31

- 江苏学校网络安全管理体系建设 2026-01-31

- 上海机房网络安全存储 2026-01-30

- 杭州网络流量控制存储 2026-01-30

-

上海无线入侵检测在线咨询 2026-01-29 04:04:54网络安全知识是一个不断发展和更新的领域。随着技术的不断进步和网络环境的不断变化,新的网络威胁和挑战不断涌现。因此,持续学习和更新网络安全知识对于个人和企业而言都至关重要。个人应保持对网络安全动态的关注,及时了解较新的网络威胁和防护措施;企业则应建立完善的网络安全知识管理体系,定期组织员工进行网络安全...

-

南通下一代防火墙报价 2026-01-29 12:05:09网络安全领域是一个不断发展和变化的领域,新的安全威胁和技术不断涌现。因此,网络安全知识需要持续学习和更新。网络安全专业人员应关注行业动态,参加相关的培训课程、研讨会和学术会议,了解较新的安全技术和研究成果。同时,企业和组织也应鼓励员工学习网络安全知识,提高整体安全意识。通过建立学习型组织文化,营造良...

-

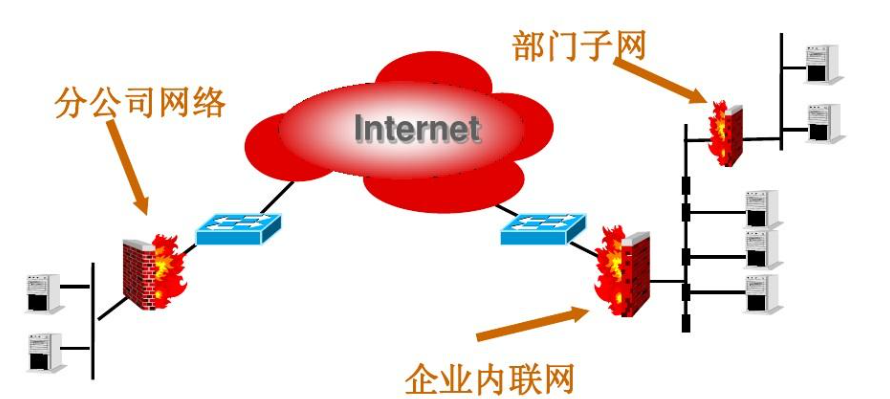

江苏医院网络安全策略 2026-01-29 21:04:40VPN通过加密隧道技术在公共网络(如互联网)上建立安全私有连接,保障数据传输机密性。技术原理上,VPN客户端与服务器协商加密算法与密钥,所有流量经加密后通过隧道传输,外部无法偷听或篡改。常见协议包括IPSec(网络层加密,适用于站点到站点连接)、SSL/TLS(应用层加密,适用于远程访问)及Wire...

-

无锡下一代防火墙管理体系建设 2026-01-29 23:05:10电力、交通、水利等关键基础设施是网络战的首要目标。2020年委内瑞拉电网遭网络攻击导致全国停电24小时,引发社会动荡;2021年以色列水处理设施被入侵,攻击者试图篡改氯含量参数,威胁公共安全;2022年德国风电场控制系统遭渗透,灰色产业技术人员获取完整操作权限,可远程关闭发电设备。这些事件暴露出三大...

-

江苏商场弱电安防

2026-02-13 -

南通大数据安全管理

2026-02-13 -

苏州医院数据安全检查

2026-02-13 -

江苏大数据安全厂商

2026-02-13 -

苏州互联网数据安全维护

2026-02-13 -

苏州市姑苏区俱乐部宾利精酿啤酒批量采购

2026-02-13 -

姑苏区夏季冰啤合伙人招募

2026-02-13 -

常州数据安全费用

2026-02-13 -

苏州智能化弱电安防承接

2026-02-13