- 品牌

- 思驰

- 型号

- 定制

电子探测攻击以高时间分辨率来监控处理器在正常操作时所有电源和接口连接的模拟特性,并通过监控它的电磁辐射特性来实施攻击。由于单片机是一个活动的电子器件,当它执行不同的指令时,对应的电源功率消耗也相应变化。通过使用特殊的电子测量仪器和数学统计方法分析和检测这些变化,即可获取单片机中的特定关键信息。例如,RF编程器可以直接读出老的型号的加密MCU中的程序,就是采用这个原理。过错产生技术使用异常工作条件来使处理器出错,然后提供额外的访问来进行攻击。使用很普遍的过错产生攻击手段包括电压冲击和时钟冲击。低电压和高电压攻击可用来禁止保护电路工作或强制处理器执行错误操作。时钟瞬态跳变也许会复位保护电路而不会破坏受保护信息。电源和时钟瞬态跳变可以在某些处理器中影响单条指令的解码和执行。芯片解密后的代码审计,需应对混淆加密算法带来的可读性挑战。哈尔滨电磁炉电源驱动解密解码

在当今数字化时代,芯片作为电子设备的重要部件,广泛应用于各个领域,从智能手机到智能汽车,从工业控制到航空航天,芯片的重要性不言而喻。任何加密算法都可能存在漏洞,思驰科技的技术团队擅长挖掘这些漏洞。例如,某些芯片的加密算法在密钥生成或存储环节可能存在缺陷,攻击者可以通过分析算法的逻辑,找到密钥的规律或弱点,从而破解加密。对于一些采用对称加密算法的芯片,思驰科技的技术人员会研究其密钥交换过程,寻找可能被攻击的节点。通过对大量芯片的解密实践,团队积累了丰富的经验,能够快速识别不同加密算法的漏洞,并制定相应的攻击策略。上海dsPIC30FXX解密团队IC解密过程中,我们需要对芯片进行全方面的分析和评估,以确保解密结果的准确性和可靠性。

软件攻击是利用STC单片机存在的漏洞或设计缺陷展开攻击。攻击者深入研究单片机的工作原理与内部结构,凭借编写特定的软件程序,绕过安全机制获取数据。例如,攻击者通过分析单片机的指令集与通信协议,找到可乘之机,编写攻击程序。在早期ATMEL AT89C系列单片机的攻击案例中,攻击者利用该系列单片机擦除操作时序设计上的漏洞,使用自编程序在擦除加密锁定位后,停止下一步擦除片内程序存储器数据的操作,从而使加过密的单片机变成没加密的单片机,然后利用编程器读出片内程序。

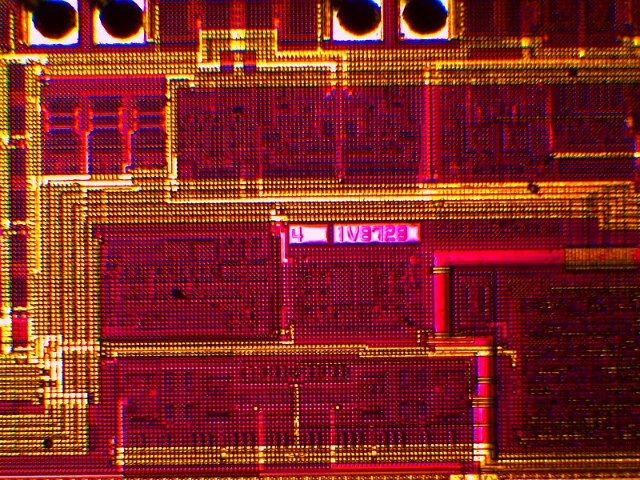

很多芯片在设计时存在加密漏洞,解密者可以利用这些漏洞来攻击芯片,读出存储器里的代码。例如,通过搜索芯片代码中是否含有某个特殊的字节,如果存在这样的字节,就可以利用它来将程序导出。华邦、新茂的单片机以及ATMEL的51系列AT89C51等芯片的解密,就利用了代码的字节漏洞。另外,有的芯片在加密后,当某个管脚再加电信号时,会使加密的芯片变成不加密的芯片,解密者可以利用这一漏洞进行解密。这种方法适用于具有熔丝加密的芯片,如TI的MSP430系列芯片。MSP430芯片加密时需要烧熔丝,只要能将熔丝恢复,芯片就变成了不加密的。解密公司一般利用探针将熔丝位连上,也可以使用FIB(聚焦离子束)设备或专业用的激光修改设备将线路恢复,使芯片变为不加密状态,然后用编程器读取程序。芯片解密技术正推动硬件安全标准发展,催生抗逆向工程设计方法论。

安全隔离技术可以将芯片内部的不同功能模块进行隔离,防止一个模块的攻击影响到其他模块。例如,在智能卡芯片中,将存储器总线加密(Bus Encryption)技术应用于不同的功能模块之间,使数据以密文方式传输,即使某个模块被攻击,攻击者也无法获取其他模块的敏感信息。随着解密技术的不断发展,防解密技术也面临着越来越大的挑战。解密者不断寻找新的攻击方法和漏洞,试图突破芯片的防护。例如,近年来出现的侧信道攻击、错误注入攻击等新型攻击方法,对传统的防解密技术构成了严重威胁。针对物联网芯片的解密,需应对低功耗设计带来的信号噪声干扰。上海dsPIC30FXX解密团队

芯片解密服务提供商常面临市场竞争压力,需在技术先进与成本控制间寻求平衡。哈尔滨电磁炉电源驱动解密解码

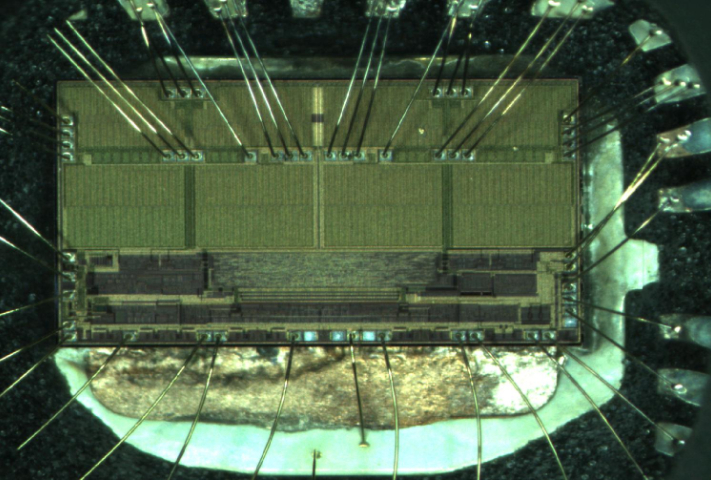

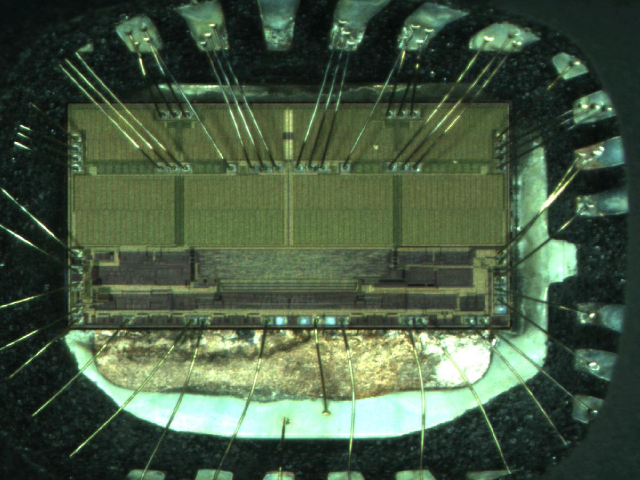

思驰科技不但注重软件层面的解密技术,还结合硬件手段进行解密。在硬件方面,如前文所述,通过开盖、去除层次、染色、拍照、图像拼接和电路分析等步骤,对芯片进行全方面的分析。在软件方面,利用专业的算法解析软件对芯片的程序进行反汇编、反编译等操作,提取出算法和关键信息。例如,对于采用复杂编译器的芯片,技术人员可以使用反编译工具将其机器代码转换为高级语言代码,便于分析和理解。这种硬件与软件相结合的解密方法,极大提高了解密的成功率和效率。哈尔滨电磁炉电源驱动解密解码

- 哈尔滨电磁炉电源驱动解密解码 2025-11-16

- 温州NEC解密软件 2025-11-16

- 嘉兴MCU单片机解密解码 2025-11-16

- 温州dsPIC30FXX解密费用 2025-11-15

- 惠州电磁炉电源驱动解密厂家 2025-11-15

- 中国台湾dsPIC30FXX解密智能终端设备 2025-11-15

- 惠州加密芯片解密方案 2025-11-15

- 合肥DSP解密方法 2025-11-15

- 中国澳门电磁炉电源驱动解密有限公司 2025-11-15

- 上海赛灵思芯片解密工具 2025-11-15

- 中国台湾pic16f57解密公司排行 2025-11-15

- 贵阳IC程序解密价格 2025-11-14